En Telnet: protocolos en el recuerdo mencionamos que al utilizar este protocolo los datos son transmitidos de origen a destino en forma de texto plano sin cifrado. Por otra parte, SSH sí ofrece esa posibilidad, por lo que se prefiere a la hora de conectarse y administrar remotamente un equipo. En este post y en el siguiente mostraremos un ejemplo del uso de Telnet y SSH para llevar a cabo el inicio de sesión remoto a fin de demostrar la inseguridad del primero.

Telnet y SSH: análisis con Wireshark

Aunque en otra ocasión brindaremos más detalles y ejemplos sobre el uso de Wireshark, por el momento nos basta saber que se trata de una herramienta muy versátil para examinar tráfico de red. Para instalar este programa en nuestro equipo, basta buscar el nombre específico del paquete en nuestra distribución:

aptitude search wireshark # Debian y derivados yum search wireshark # Familia Fedora

y seguir los pasos que indicamos en un post anterior.

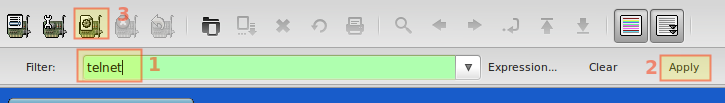

Para comenzar, iniciemos Wireshark y sigamos estos pasos, tal como vemos en la Fig. 1:

- Escribir telnet como filtro (esto significa que solamente observaremos tráfico correspondiente a tal protocolo).

- Hacer clic en Apply.

- Seleccionar la interfaz de red () e iniciar la captura.

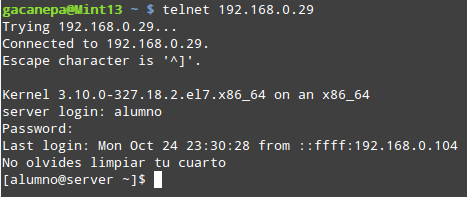

Ahora vayamos a una terminal en nuestro equipo local (192.168.0.104) para iniciar una conexión telnet hacia el equipo con IP 192.168.0.29 (ver Fig. 2):

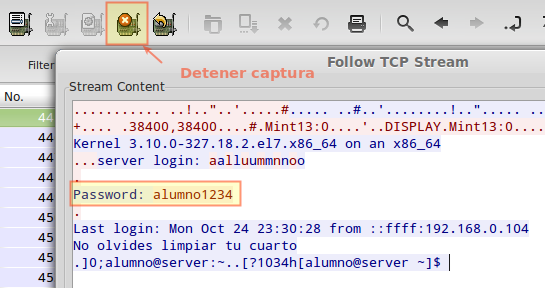

Una vez que hayamos completado el login, podemos detener la captura. Al hacer clic derecho sobre cualquier fila de la captura y elegir la opción Follow TCP stream podremos ver la contraseña transmitida a través de la red en texto plano (ver Fig. 3):

La opción Follow TCP stream «une» el flujo de paquetes individuales de tal manera que podamos inspeccionarlo más cómodamente.

En el próximo post veremos que al utilizar SSH no es posible ver los datos enviados entre fuente y destino debido a que los mismos «viajan» cifrados. ¡Nos leemos en breve!