En un post anterior aprendimos a instalar y a analizar tráfico de red con Wireshark. Sin embargo, en sea ocasión simplemente mostramos cómo examinar las credenciales de usuario en una comunicación a través de telnet. Para ampliar los conceptos que presentamos en ese momento, en esta ocasión compartiremos otros tips útiles. Luego podremos combinarlos para obtener criterios de filtrado de tráfico más precisos.

Analizar tráfico de red con Wireshark

Consideremos los siguientes ejemplos:

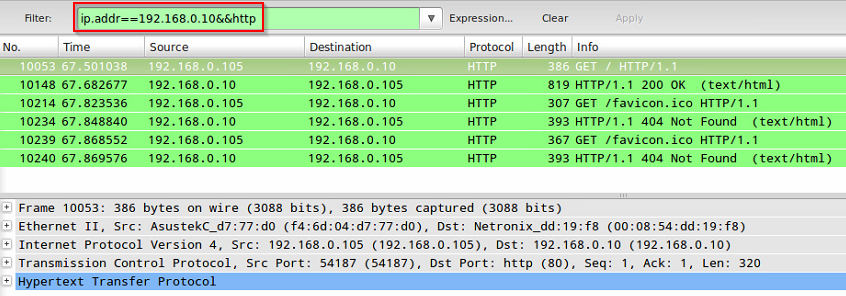

Tip #1 – Filtrar tráfico por dirección IP y tipo de tráfico

Para poder filtrar tráfico por dirección IP (192.168.0.10 en este caso) y tipo de tráfico utilizaremos el operador && (AND lógico) entre ambos criterios, de la siguiente forma:

ip.addr==192.168.0.10&&http

En la Fig. 1 podemos ver el resultado

Si quisiéramos restringir el tráfico a solamente aquel que se origina o cuyo destino sea la IP indicada, podemos utilizar ip.src o ip.dst en vez de ip.addr.

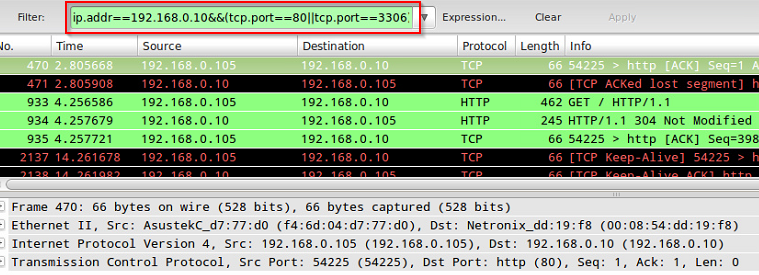

Tip #2 – Filtrar tráfico procedente de dos o más puertos

En un servidor web que aloja sitios dinámicos puede resultarnos de interés analizar el tráfico en los puertos 80 (tráfico HTTP) y 3306 (bases de datos) por dirección IP. Para esto utilizaremos el operador || (OR lógico) en el filtro de tráfico junto con ip.addr que vimos en el tip anterior:

ip.addr==192.168.0.10&&(tcp.port==80||tcp.port==3306)

Veamos en la Fig. 2 detalles sobre esta operación:

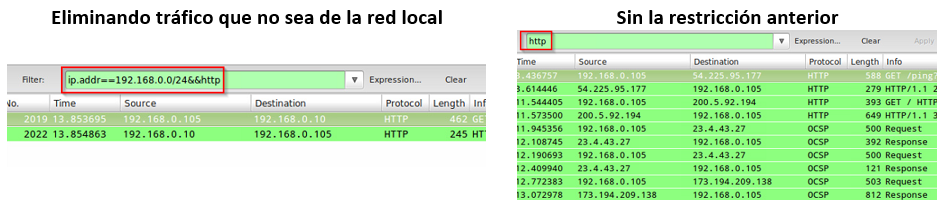

Tip #3 – Mostrar tráfico originado o procediente de la red local únicamente

Si tenemos instalado Wireshark en un equipo con conexión a Internet pero deseamos observar el tráfico en la red local únicamente, podemos utilizar el siguiente criterio de filtrado:

ip.addr==192.168.0.0/24&&http

y

http

La siguiente figura nos muestra la diferencia entre ambas capturas:

Espero que este post les haya resultado de utilidad. ¡Nos leemos en el próximo!