Para continuar el tema que comenzamos en el post anterior, en esta ocasión compartiremos otros ejemplos de nmap. Junto con los expuestos anteriormente, los mismos representan el uso clásico de esta herramienta. Sin embargo, a fin de profundizar sobre el escaneo de puertos, es recomendable agregar la guía de referencia de nmap a nuestros favoritos. Cabe aclarar que dicha guía es parte del libro Nmap Network Scanning.

Ejemplos de nmap

Para empezar, recordemos que el escaneo de puertos no es en sí una actividad ilegal. El problema consiste en que llevarla a cabo sin permiso puede ocasionar sospechas de que estamos tratando de buscar vulnerabilidades para explotarlas.

A continuación, veamos los siguientes ejemplos de nmap:

Ejemplo 1: Escanear un rango de direcciones IP

En el post anterior vimos cómo realizar un escaneo a una dirección IP específica. Nmap también nos permite especificar un rango de direcciones e incluso una red entera. De esta manera,

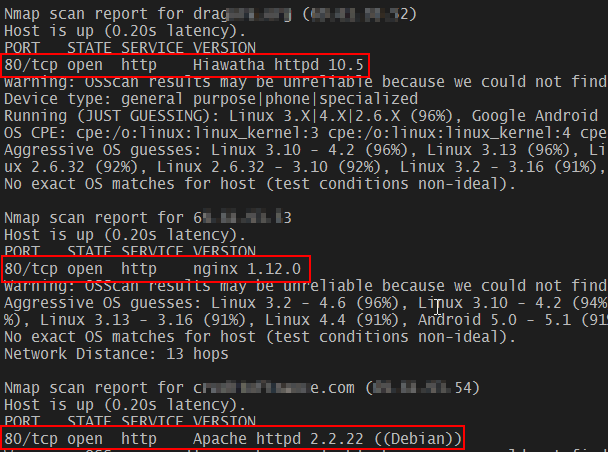

nmap -sV [rango de direcciones o red aquí] -p 80 -O -Pn

nos devolverá la versión del servidor web (si existe) que se encuentre escuchando en el puerto 80 de todos los hosts en el rango especificado. Dependiendo de la cantidad de equipos de los que estemos hablando, el escaneo puede llegar a tardar entre 5 y 10 minutos. En la Fig. 1 vemos el resultado de ejecutar el comando anterior. En particular, prestemos atención a que se realizó la resolución inversa de nombres (IP a nombre de host) cuando fue posible. Si se desea agilizar el proceso, se puede agregar la opción -n al comando de arriba para deshabilitarla.

Nota: La opción combinada -Pn se utiliza para evitar que nmap envíe pings a cada host para intentar descubrir si el mismo está disponible. Se usa en este ejemplo por el hecho de que estamos escaneando un puerto solamente. Si nos interesara obtener información sobre un rango amplio de puertos no la utilizaríamos.

Ejemplo 2: Guardar el resultado de un escaneo en un archivo

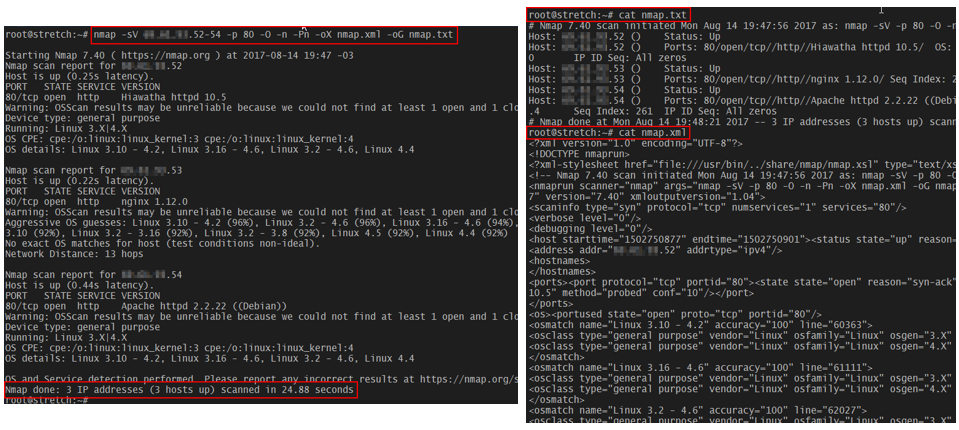

Con el propósito de poder examinar el escaneo en mayor detalle, o quizás procesarlo con alguna otra herramienta, nmap nos permite guardar los resultados como texto plano o en formato xml. El siguiente comando realizará la misma inspección que el ejemplo anterior y guardará los resultados en los archivos nmap.txt (texto plano) y nmap.xml:

nmap -sV [rango de direcciones o red aquí] -p 80 -O -n -Pn -oX nmap.xml -oG nmap.txt

En la Fig. 2 vemos el resultado del escaneo y partes de los archivos generados:

Espero que este post les haya resultado interesante y útil. ¡Nos leemos en breve!